Reporte de Seguridad Mundial - Ataques DDoS

Worldwide Infrastructure Security Report

Volume XI

Arbor NetworksThe Security Division of NETSCOUT

Según Infonetics Research, Arbor es el líder mundial en

soluciones para protección de DDoS en Empresas Privadas, Proveedores de Internet,

Proveedores de Telefónica Celular. Arbor, actuando como la división de cyberseguridad

de NETSCOUT ayuda a protegerse de las amenazas y ataques de DDoS a las empresas

privadas más grandes del mundo y proveedores de servicio.

Arbor tiene 11 años produciendo el WISR, donde recolectan

información detallada de las amenazas y preocupaciones de una amplia variedad

de operadores de red, para entregar luego un reporte completamente gratuito.

La información para este informe fue recolectada mediante

encuestas con 172 preguntas, que se realizaron en el mes de Octubre de 2015, la

muestra está dividida por segmentos con el 52% de los entrevistados pertenecen

a Proveedores de Servicio, 38% son del sector Privado, 6% de Gobernó y 4% de Educación,

la distribución geográfica es de 38% USA y Canadá, 11% América Latina, 31%

Europa, 11% África y Medio Oriente y 12% Asia y Oceanía. Esta distribución geográfica

y tipos de organizaciones le permiten a Arbor tener una visión muy amplia y

datos muy certeros.

Principales hallazgos en los Proveedores de Servicios

Amenazas y Preocupaciones

|

DDoS

|

|

· Mientras que los ataques de DDoS contra los clientes se mantienen

como la amenaza más común, existe un incremento en la saturación de ancho de

banda debido al streaming, OTT, eventos únicos, etc.

|

· El ataque más grande reportado este año fue de 500Gbps, mientras

otros reportaron ataques de 450Gbps, 425Gbps y 337Gbps

|

|

· La cantidad de interrupciones por fallas en la configuración continúa

en descenso.

|

· El año pasado 20% de los ISP reportaron ataques por el orden de

50Gbps, mientras que este año cerca de un 25% reporto picos de 100Gbps, esto

hace un gran énfasis en el problema del DDoS

|

|

· Los ataques de DDoS continúan dominando las preocupaciones de los

encuestados, sin embargo hay muy poca preocupación por otros tipos de

amenazas

|

· Los clientes se mantienen como objetivo principal de los ataques DDoS,

mientras dos tercios de los ataques son dirigidos a los ISP

|

|

· Los analizadores NetFlow continúan siendo la forma más efectiva para

detectar amenazas y la más utilizada. Los Logs de Firewalls son el segundo mecanismo

más usado, pero sextos en términos de efectividad.

|

· Los ataques contra los servicios en la Nube crecieron del 19% hace

dos años a 29% el año anterior y 33% este año.

|

|

· Aproximadamente la mitad de los encuestados comparten la idea de que

la integración de los sistemas de gestión y operacionales entorpecen la adopción

de SDN/NFV

|

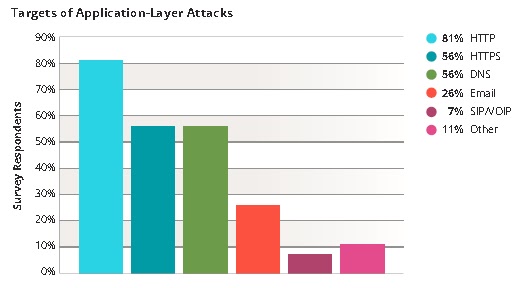

· Los ataques en la capa de aplicaciones continua su crecimiento

pasando del 90% el año anterior a 93% este año.

|

|

· 10% ya comenzaron la implementación de SDN/NFV, mientras un 39% aún están

investigando o probando estas tecnologías.

|

· El servicio de DNS se ha convertido en el objetivo primario de

ataques en la capa de aplicaciones.

|

No es mi intensión hacer un resumen completo del documento de

más de 100 páginas, en esta oportunidad me voy a centrar en el servicio de DNS,

si estas interesado en leer el reporte completo puedes descargarlo de https://www.arbornetworks.com/images/documents/WISR2016_EN_Web.pdf.

Hallazgos relacionados al Servicio de DNS en Empresas Privadas, Gobierno y Educación.

Los entrevistados en este sector indicaron que el

24% de los ataques estaba dirigidos a las aplicaciones, aumentando un 6% con

respecto al año anterior. En el sector de Proveedores de Servicio esta estadística

está en el 18%

Amenazas de Red

|

DDoS

|

|

· Los ataques DDoS continúan siendo la amenaza más común. Los usuarios

maliciosos internos aumentaron del 12% al 17%, las APTs también subieron del

18% al 23%.

|

·

Más de la mitad experimentaron fallas en sus Firewalls e IPS durante

los ataques

|

|

· Los incidentes por razones de las políticas BYOD aumentaron de 6 a 13

porciento.

|

· Más del 25% indico ser víctimas de 10 o más ataques mensuales.

|

|

· El Firewall y los SIEM son las herramientas as utilizadas para

detectar amenazas, en tercer lugar están las herramientas NetFlow.

|

· Solamente el 25% tiene herramientas para mitigar los ataques DDoS en

menos de 15 minutos.

|

|

IPv6

|

DNS Operators

|

|

· Alrededor del 25% indico que ya tienen implementado IPv6 en sus redes

o tienen planificado hacerlo en los próximos 12 meses

|

· Cerca del 22% NO tienen un grupo responsable por la seguridad de la

infraestructura de los DNS.

|

|

· 58% tienen servicios orientados a Internet sobre IPv6

|

· Un tercio de los encuestados fue víctima de cortes en sus servicios

producto de ataques DDoS contra la infraestructura de DNS, sin embargo este número

se eleva al 50% cuando sumamos los encuetados del sector ISP.

|

|

· La mitad de los que han implementado IPv6 lo utiliza en sus redes

privadas

|

· Los mecanismos para defender la infraestructura de DNS contra ataques

DDoS son similares a años anteriores Firewalls, ACLs y IPS/IDS

|

|

· Más del 60% ha implementado soluciones para tener visibilidad sobre

el tráfico IPv6

|

||

· La preocupación más grande está en torno a los ataques DDoS sobre

IPv6

|

Ataques DDoS a Proveedores de Servicio

En el 2015 los atacantes continuaron la tendencia del 2015

usando técnicas de reflejo y amplificación para explotar las vulnerabilidades en

protocolos como NTP, SSDP, DNS, entre otros. Así mismo el tamaño de los ataques

presento un incremento exponencial reportándose el ataque entre 337Gbps y

500Gbps.

Mientras otros protocolos (NTP, SSDP, SNMP)

mantienen un crecimiento sostenido los ataques al DNS se mantienen como los más

usados.

Durante el 2015 también se dio un incremento en los ataques

DDoS usando técnicas de Reflejo y Amplificación, a principios de año el

protocolo más usado era SSDP con altos niveles de actividad durante el primer

trimestre, mientras que hacia finales del año el protocolo con más actividad

era el DNS. El promedio de los ataques de reflejo y amplificación alcanzo los

1.97Gbps, el ataque mas grande fue de 252Gbps, también se pudo notar como los

ataques al servicio de DNS crecieron de forma exponencial.

Si nos centramos en los ataques más sigilosos y avanzados a

nivel de aplicaciones encontramos el que el servicio más atacado fue el de DNS,

con el 78% de los ataques. Durante tres trimestres se vieron ataques contra los

servicios de DNS y HTTP, siendo este un problema común entre todo slos

entrevistados.

Los

Operadores de Centro de Datos reportaron que los ataques a los servicios de

infraestructura bajaron de 61% al 50%. Mientras que si vieron un incremento en

los ataques salientes desde los servidores creciendo del 24% al 34%.

Dentro de los Operadores de redes móviles encontramos que

52% de los encuestados indicaron tener problemas con aplicaciones mal implementadas,

que ocasionan tormentas de señales, picos de DNS y otros problemas de congestión

de red.

A su vez en las empresas privadas, entes gubernamentales y

educativos los servicios web continúan siendo el objetivo primario de los

ataques y más de la mitad han visto ataques contra los servicios de DNS. De forma muy curiosa los proveedores de

servicio han visto como el DNS se convierte en el principal objetivo para los

ataques a nivel de aplicaciones, dependiendo de la infraestructura soportada y

los esquemas de monitoreo.

Operadores de DNS

En este punto hay una nota positiva ya que la cantidad de

encuestados que no cuentan con un equipo de seguridad especializado para los

servicios de DNS baja al 22%, ahora bien para el sector de Gobierno, Educación

y Privadas el numero esta en 26% lo cual es negativo cuando lo comparamos con

el sector de proveedores de servicio donde solamente el 17% carece de un equipo

especializado para esta tarea. Un poco menos de un tercio de los encuestados vio

ataques DDoS contra su infraestructura DNS que resultó en un corte visible para

los clientes. Sin embargo, este porcentaje se eleva a un poco más de la mitad

si nos fijamos exclusivamente en los encuestados de Proveedores de Servicios.

Los mecanismos de seguridad utilizados para defender la infraestructura DNS de

ataque DDoS son similares a los del año pasado, con firewalls, ACL y IPS / IDS

siendo las tres tecnologías más comunes desplegados dentro de las redes de los

encuestados.

Más de 70% de los encuestados operan servidores DNS dentro

de sus infraestructuras de red, donde 65% de las empresas privadas y 76% de los

Proveedores de Servicio operan sus propias infraestructuras de DNS, lo cual

representan una amplia proporción para ambos casos.

La infraestructura de DNS puede ser utilizada para lanzar

ataques DDoS usando técnicas de reflejo y amplificación, las organizaciones

deben restringir los look-ups recursivos como un mecanismo para evitar el abuso

sobre sus infraestructuras.

En términos de visibilidad dentro del tráfico DNS se ha

notado una mejora considerable, muchos de los encuestados han reconocido tener mecanismos

de visibilidad en capa 3 y 4. La visibilidad en capa 7 continúa mejorando,

tener visibilidad del trafico DNS en capa 7 es importante para poder entender y

mitigar ataques que tengan como objetivo la infraestructura de DNS o que la

utilicen para otros tipos de ataques.

Los mecanismos de seguridad utilizados para proteger la

infraestructura de DNS no ha cambiado mucho con respecto a años anteriores, se continúan

usando Firewalls, ACL’s e IPS/IDS, sin embargo hay diferencias en los

mecanismos usados por las Empresas Privadas, educación y Gobierno.

El 80% de las EGE (Empresas, Gobierno, Educación) están

utilizando firewalls para proteger sus infraestructuras de DNS contra un 62% de

los PS (Proveedores de Servicio). En contra patida el 70% de los SP utilizando

ACL’s contra un 50% de las EGE.

En resumen los ataques de DDoS contra el servicio de DNS continuan aumentando en tamaña y complejidad, mientras que las medidas utilizadas para mitigar estos ataques continuan siendo las mismas año tras año. Sera hora de analizar alternativas de seguridad especificas para DNS como DNS Firewall o DNS Advanced Threat analysis?